Partnerschaft mit enthus

DEFENDERBOX geht Partnerschaft mit enthus ein – das bedeutet, mehr Schutz für Ihr Unternehmen!

DEFENDERBOX geht Partnerschaft mit enthus ein – das bedeutet, mehr Schutz für Ihr Unternehmen!

Mit fortschrittlichen Funktionen, besseren Einblicken und anschaulichen Diagrammen wird das automatisierte Pentesting in der Zukunft eine große Rolle spielen.

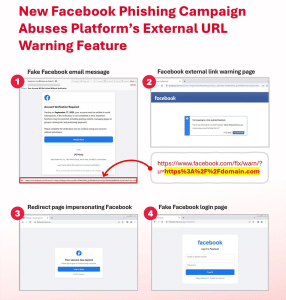

Achtung: Neue Phishing-Welle nutzt Facebook-Weiterleitungen, um Credentials abzufangen. Täuschend echt!

In vielen Unternehmen wird Cybersicherheit noch immer wie ein klassisches IT-Problem behandelt: operativ, technisch, punktuell. Doch diese Sichtweise greift zu kurz.

In Microsofts Copilot für M365 wurde eine erhebliche Sicherheitslücke entdeckt, die es Nutzern ermöglichte, auf sensible Dateien zuzugreifen.

Neuer Ransomware Stamm verfügt zusätzlich über eine integrierte Löschfunktion!

Wenn Schutz zur Schwachstelle wird — Link-Wrapping-Angriffe auf Microsoft-365-Konten.

Der Sommer ist die Zeit für Entspannung, Reisen und Tapetenwechsel. Doch während viele den Alltag hinter sich lassen, bleiben Hacker aktiv!

Urlaubszeit heißt auch Angriffszeit – zumindest aus Sicht von Cyberkriminellen.

Was aussieht wie ein praktisches Alltagstool – Farbwähler, Emoji-Tastatur, Lautstärke-Booster – kann sich als massives Sicherheitsrisiko entpuppen.

Wir haben unsere erste Seed-Finanzierungsrunde erfolgreich abgeschlossen!

Ob verdächtige E‑Mails, ungesicherte WLANs oder riskante Webseiten – eigentlich weiß jeder: Nicht anklicken!

Kennen Sie “Scam-Yourself” — eine sehr beunruhigende Entwicklung!

Cyberangriffe sind schon längst mehr als nur Datenklau. Heute werden Angriffe als geopolitische Waffe zur Destabilisierung eingesetzt.

Trotz KI ist die menschliche Führung auch weiterhin essentiell — ohne geht es nicht.

machen die DEFENDERBOX vertrauenswürdig.